Investigadores de Cleafy han alertado sobre este nuevo malware, el cual ha recibido el nombre debido a que es capaz de reiniciarse si lo descubren.

La peculiaridad de este troyano es justamente lo específico que es. Hasta ahora hemos visto programas malware y troyanos que trataban de atacar a clientes de diferentes bancos. Pero con Revive se han centrado solo con los de BBVA y además a clientes únicamente españoles.

Lo hace a través de dos rutas maliciosas de descarga:

❌bbva.appsecureguide[.]com

❌bbva.european2fa[.]com

Recursos afectados

Cualquier usuario con dispositivo móvil Android que haya descargado la falsa aplicación 2FA del banco BBVA.

Descripción

Los investigadores de Cleafy han detectado un troyano de la familia de malware persistente desarrollado para un objetivo específico, la entidad financiera BBVA.

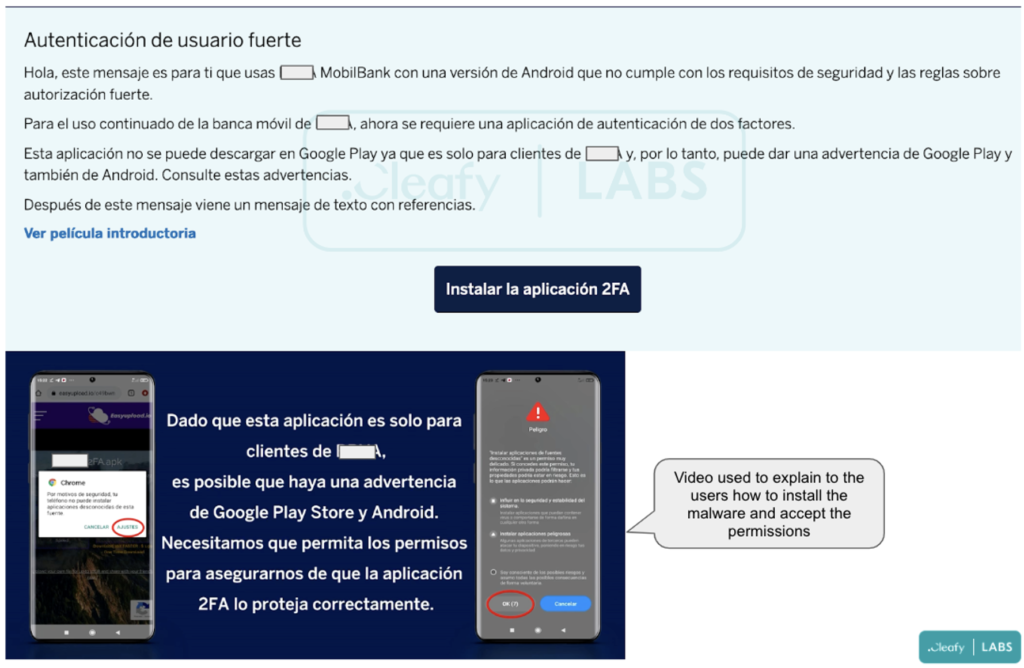

Usando la ingeniería social, el troyano llega a nuestros dispositivos a través de un SMS. Al descargarlo toma el control del dispositivo del usuario. La paradoja del SMS recibido, indicando que se debe instalar la APP de 2FA para cumplir con los requisitos de seguridad, demuestra hasta donde puede llegar el ingenio de los ciberdelincuentes.

Comentar que el asunto «Autentificación de usuario fuerte» debería levantar sospecha.

Esta campaña de malware está en su desarrollo inicial por lo que la tasa de detección de los antivirus es aún muy baja.

Recomendaciones

Recomendamos encarecidamente que, si se recibe un SMS o cualquier notificación con estas características (imagen superior), omitirlo o eliminarlo, nunca seguir el enlace ni descargar ninguna aplicación.

A continuación, detallamos las mejores prácticas:

¿Cómo prevenir infectarse de Malware en móbiles?

- Descargar e instalar APPs solo de tiendas de aplicaciones oficiales como Google Play Store o iOS App Store.

- Utilizar un antivirus de renombre en todos los dispositivos conectados, como PC, portátiles y dispositivos móviles.

- Utilizar contraseñas seguras y aplicar la autenticación multifactor siempre que sea posible (2FA).

- Habilitar las funciones de seguridad biométrica, como la huella dactilar o el reconocimiento facial, para desbloquear el dispositivo móvil cuando sea posible.

- Tener mucho cuidado al abrir cualquier enlace recibido a través de SMS o correos electrónicos enviados a su teléfono o directamente evitarlos.

- Asegúrese de que Google Play Protect esté habilitado en los dispositivos Android.

- Tener cuidado al habilitar cualquier permiso, sobre todo en APPs.

- Mantener actualizados los dispositivos, sistemas operativos y aplicaciones.

¿Cómo identificar si estoy infectado?

- Verificar regularmente el uso de datos móviles/Wi-Fi de las aplicaciones instaladas en los dispositivos móviles.

- Estar atento a las alertas proporcionadas por los antivirus y el sistema operativo Android y tome las medidas necesarias en consecuencia.

¿Qué hacer cuando estás infectado?

- Deshabilitar Wi-Fi/datos móviles y retirar la tarjeta SIM, ya que, en algunos casos, el malware puede volver habilitar los datos móviles.

- Realizar un restablecimiento de fábrica.

- Eliminar la aplicación en caso de que no sea posible restablecer los valores de fábrica.

- Realizar una copia de seguridad de los archivos multimedia personales (excluidas las aplicaciones móviles) y reiniciar el dispositivo.

¿Qué hacer en caso de cualquier transacción fraudulenta?

- En caso de una transacción fraudulenta, informar inmediatamente al banco correspondiente.