Esta semana se cumple el primer aniversario del descubrimiento de la vulnerabilidad Log4j/Log4Shell, vulnerabilidad de diseño de proporciones catastróficas que afecta a la biblioteca de registro de Java.

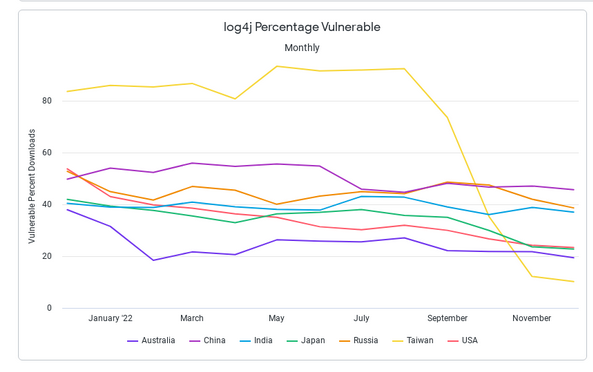

Pues a pesar de ya haber pasado un año desde el incidente, el número de descargas de versiones vulnerables de Log4j sigue siendo elevado, pues se ha calculado alrededor del 30-40% de todas las descargas son para la versión expuesta.

Muchas organizaciones siguen siendo vulnerables a pesar de que las versiones parcheadas pronto estuvieron disponibles.

Para quienes desconocen de la vulnerabilidad, deben saber que es notable porque el ataque se puede llevar a cabo en aplicaciones Java que registran valores obtenidos de fuentes externas, por ejemplo, al mostrar valores problemáticos en mensajes de error.

La vulnerabilidad de Log4j CVE-2021-44228 fue una llamada de atención para todas las organizaciones y fue un momento que a muchos profesionales de la seguridad les gustaría olvidar. Sin embargo, con el uso generalizado de Log4j y una red cada vez mayor de servidores internos y de terceros para parchear, la vulnerabilidad se sentirá durante mucho tiempo.

Se observa que casi todos los proyectos que utilizan frameworks como Apache Struts, Apache Solr, Apache Druid o Apache Flink se ven afectados, incluidos Steam, Apple iCloud, clientes y servidores de Minecraft.

Sonatype ha producido un centro de recursos para mostrar el estado actual de la vulnerabilidad, así como una herramienta para ayudar a las empresas a escanear su código fuente abierto para ver si está afectado.

El tablero muestra el porcentaje de descargas de Log4j que siguen siendo vulnerables (actualmente alrededor del 34 % desde diciembre pasado). También muestra las partes del mundo que han visto el porcentaje más alto de descargas vulnerables.

Las organizaciones necesitan una mejor visibilidad de cada componente utilizado en sus cadenas de suministro de software. Esta es la razón por la cual las soluciones de análisis de composición de software de calidad son tan importantes hoy en día, ya que el mundo contempla la utilidad de los SBOM en el futuro.

La política de software del Reino Unido y Europa debería exigir a los consumidores comerciales de software libre que puedan llevar a cabo el equivalente a un retiro específico, tal como esperamos los fabricantes de bienes físicos como la industria automotriz. La visibilidad general otorgará beneficios adicionales a las organizaciones, como la capacidad de tomar decisiones en él.

A medida que avanzamos quedó claro que los hackers continuarían explotando la vulnerabilidad. En febrero, los hackers patrocinados por el estado iraní utilizaron la falla para ingresar a una red del gobierno de EE. UU., extraer criptomonedas ilegalmente, robar credenciales y cambiar contraseñas. Luego, en octubre, un grupo asociado con el gobierno chino utilizó la vulnerabilidad para lanzar ataques contra varios objetivos, incluido un país del Medio Oriente y un fabricante de productos electrónicos.

La vulnerabilidad Log4j continúa afectando a las empresas en la actualidad.

Ocupa constantemente el primer o segundo lugar en los informes de amenazas de diferentes consultoras de ciberseguridad, lo que afecta al 41 % de las organizaciones en todo el mundo a partir de octubre de 2022.